Explorer la Toile

Parfois, il faut explorer La toile ou un sous-réseau pour trouver une information ou pouvoir effectuer une action, c'est là qu'entre en jeu tous le potentiels des datadjinns ou des netrunners.

Table des matières

Datadjinn ou Netrunner ?

Datadjinn

Un datadjinn est une personne ayant de bonnes connaissances en informatique et capable d'exploiter les failles du réseau à distance. Il ou elle se connecte au réseau avec un appareil maîtrisé et s'infiltre petit à petit, envoyant des commandes aux appareils, récupérant des droits d'accès et prenant petit à petit possession du réseau.

C'est un travail de patience, technique, et de dissimulation, car les agents de surveillances, humain ou IA scrutent les commandes et n'hésiterons pas à éjecter du réseau tout appareil suspect.

Pour effectuer ces tâches, le ou la datadjinn a besoin d'un Ordinateur et d'une connexion physique ou distante (on considère alors qu'il y a toujours un nœud supplémentaire entre lui et sa cible) au réseau visé.

C'est un travail de patience, technique, et de dissimulation, car les agents de surveillances, humain ou IA scrutent les commandes et n'hésiterons pas à éjecter du réseau tout appareil suspect.

Pour effectuer ces tâches, le ou la datadjinn a besoin d'un Ordinateur et d'une connexion physique ou distante (on considère alors qu'il y a toujours un nœud supplémentaire entre lui et sa cible) au réseau visé.

Netrunner

Le netrunner plonge dans le réseau tel un rêveur touchant du doigt l'univers des possibles. Sa conscience voyage dans le réseau alors que son corps, inconscient du monde matériel, reste connecté aux machines qui le maintiennent en vie durant la plongée.

Pour le netrunner, tout est alors affaire de sensation, de ressentis. La toile s'affiche à ses yeux tel un tableau unique que son cerveau tente d'interpréter au mieux, entre hallucination, rêverie et sens stimulés.

Le netrunner va parcourir virtuellement le réseau et se déplacer de nœuds en nœuds. Une fois sur place virtuellement, il pourra effectuer les actions qu'il souhaite sur la machine et avoir accès aux "souvenirs" de la machine.

Pour effectuer ces tâches, le ou la Netrunner a besoin d'un Tisseur de donnée.

Pour le netrunner, tout est alors affaire de sensation, de ressentis. La toile s'affiche à ses yeux tel un tableau unique que son cerveau tente d'interpréter au mieux, entre hallucination, rêverie et sens stimulés.

Le netrunner va parcourir virtuellement le réseau et se déplacer de nœuds en nœuds. Une fois sur place virtuellement, il pourra effectuer les actions qu'il souhaite sur la machine et avoir accès aux "souvenirs" de la machine.

Pour effectuer ces tâches, le ou la Netrunner a besoin d'un Tisseur de donnée.

Le style de rôle-play du netrunner est un peu particulier.

Ici, on laissera de côté l'aspect règles pour se concentrer sur la narration, qu'est-ce que le netrunner ressent, voit avec ses sens dans ce monde numérique qui lui est étranger.

L'idée est de présenter l'étrangeté d'explorer un monde immatériel pour une personne physique se retrouvant détachée de son corps.

Voir la description de La toile pour plus d'informations.

Cartographie du réseau

Ci-contre, un exemple d'une cartographie d'un sous-réseau déjà connu avec ses nœuds et ses appareils. Une fois qu'un datadjinn a accès à un de ces nœuds, il peut commencer à explorer le réseau et a recueillir des informations sur celui-ci.Le but du datadjinn est de trouver ce qui l'intéresse (le nœud contenant la forteresse de donnée recherchée, l'appareil permettant d'effectuer l'action souhaitée, etc) en parcourant le réseau et en récupérant des informations sur celui-ci.

Le ou la datadjinn a à sa disposition plusieurs outils pour l'aider dans cette tâche : des commandes DIAG, GET, LINK, PING, REBOOT, RUN, SLOW et SNIF décrites plus bas lui permettrons de récolter les informations nécessaires.

Malheureusement, certaines connections présenterons des Problèmes réseaux, devant être résolues manuellement par quelqu'un physiquement sur le nœud défectueux (généralement en réussissant un jet de TECHNOLOGIE). C'est pourquoi les datadjinns s'entourent d'équipiers pouvant résoudre ce genre de problèmes sur le terrain.

Une des premières actions d'un datadjinn va être d'effectuer un PING depuis la machine sur laquelle il ou elle est connectée. Cela va lui permettre de découvrir les nœuds adjacent et ainsi de continuer son exploration.

Néanmoins, il ou elle doit faire attention a ses actions, car des agents de sécurités peuvent scruter le réseau et se mettre à la recherche de l'intrus (virtuellement comme physiquement) en cas de détection.

Problème réseau

Un problème réseau apparait parfois sur un lien entre deux nœuds/appareils.

Souvent il s'agit d'un câble connectée au mauvais port, ou une configuration qui est mal effectuée sur le nœud du réseau.

Cela provoque une redirection des paquets au travers un autre chemin, provoquant un ralentissement général, voir même l'isolation pure et simple du nœud et des appareils dépendant de ce nœud.

Une réussite en TECHNOLOGIE en se trouvant physiquement sur l'un des nœuds est nécessaire pour résoudre ce problème.

L'utilisation de pièces de rechange peut parfois être nécessaire.

Souvent il s'agit d'un câble connectée au mauvais port, ou une configuration qui est mal effectuée sur le nœud du réseau.

Cela provoque une redirection des paquets au travers un autre chemin, provoquant un ralentissement général, voir même l'isolation pure et simple du nœud et des appareils dépendant de ce nœud.

Une réussite en TECHNOLOGIE en se trouvant physiquement sur l'un des nœuds est nécessaire pour résoudre ce problème.

L'utilisation de pièces de rechange peut parfois être nécessaire.

Surveillance des activités

Droits d'accès

Liste des droits d'accès possible des appareils pour un datadjinn.

Les droits d'accès sont hiérarchiques, ainsi si un datadjinn possède des droits Avancé sur une machine, il possède de facto les droits de niveau inférieurs sur la machine, tel que Utilisateur.

Avancé et Maintenance ont le même niveau hiérarchique mais on des droits d'actions différents, ainsi avoir des droits Maintenance ne donne pas les droits pour effectuer une action Avancé tel que RUN.

Il est possible d'effectuer une action sur une machine ou un nœud sans avoir les droits d'accès adéquats, un malus de -3 est alors imposé au jet DATA DJINN

Les droits d'accès sont hiérarchiques, ainsi si un datadjinn possède des droits Avancé sur une machine, il possède de facto les droits de niveau inférieurs sur la machine, tel que Utilisateur.

Avancé et Maintenance ont le même niveau hiérarchique mais on des droits d'actions différents, ainsi avoir des droits Maintenance ne donne pas les droits pour effectuer une action Avancé tel que RUN.

Il est possible d'effectuer une action sur une machine ou un nœud sans avoir les droits d'accès adéquats, un malus de -3 est alors imposé au jet DATA DJINN

| Droit d'accès | Actions possibles | |

|---|---|---|

| 0 | Aucun droit | PING |

| 1 | Utilisateur | GET, LINK, SNIF |

| 2 | Avancé | REBOOT, RUN, SLOW |

| 2 | Maintenance | DIAG, REBOOT, SLOW |

| 3 | Admin | RUN (Admin) |

Visibilité

La visibilité des actions sur le réseau est importante, plus une action est suspecte, plus les agents de protection du réseau sont susceptibles d'être alertés et d'envoyer des renforts.

Sur un réseau non surveillé, les actions Invisible et Visible ne déclenchement pas de jet de détection (le niveau de détection est de 0).

Sur un réseau surveillé, le niveau de détection a une valeur de base entre 1 (peu surveillé) et 10 (surveillance totale).

A chaque action Visible ou Suspecte, le niveau de détection augmente et les agents effectuent un test de détection avec un nombre de dés égal au niveau de détection actuel. En cas de réussite, l'intrusion est détectée et les agents vont déployer des contre-mesures.

A chacune de ses actions suspectes, le ou la datadjinn peut dépenser des réussites supplémentaires à son jet de DATA DJINN pour réduire l'augmentation du niveau de surveillance (minimum +0 ).

Sur un réseau non surveillé, les actions Invisible et Visible ne déclenchement pas de jet de détection (le niveau de détection est de 0).

Sur un réseau surveillé, le niveau de détection a une valeur de base entre 1 (peu surveillé) et 10 (surveillance totale).

A chaque action Visible ou Suspecte, le niveau de détection augmente et les agents effectuent un test de détection avec un nombre de dés égal au niveau de détection actuel. En cas de réussite, l'intrusion est détectée et les agents vont déployer des contre-mesures.

A chacune de ses actions suspectes, le ou la datadjinn peut dépenser des réussites supplémentaires à son jet de DATA DJINN pour réduire l'augmentation du niveau de surveillance (minimum +0 ).

| Visibilité | Description |

|---|---|

| Invisible | L'action est simplement invisible et ne sera pas détectée (pas de test de détection) |

| Visible | L'action peut être vue, mais est suffisamment courante pour ne pas éveiller l'attention. +0 niveau de détection |

| Suspecte | Ce type d'action éveille l'attention des agents de sécurité. +3 niveau de détection |

Contre-mesures

Comme décrit ci-dessus, à chaque action visible ou suspecte du datadjinn, les agents de sécurité effectuent un test de détection. Lorsque les agents ont détecté l'intrusion, cela signifie qu'ils ont découvert la localisation de la dernière action suspecte et feront leur possible pour remonter jusqu'au point d'accès d'origine de l'intrus. L'alarme sera déclenchée et des gardes se mettrons à patrouiller partout dans la zone.

A chaque tour, les agents vont prendre le contrôle de chaque nœuds en contact avec un autre nœud sous leur contrôle, en commençant par le nœud où a été détecté l'intrusion. Cela ne leur demande pas de réussite DATA DJINN, à moins que des contre-mesures aient été déployées (comme la commande SLOW). Un nœud contrôlé par les agents de sécurité ne peu plus servir de passerelle pour envoyer d'autres commandes, et attaquer un nœud sous leur contrôle nécessite de prendre le dessus sur eux en DATA DJINN par un test opposé où ils ont l'avantage ( +3 et des accès ADMIN par défaut).

Si un netrunner est présent dans un nœud lorsque les agents de sécurité en prennent le contrôle, le netrunner est capturé.

Lorsque les agents prennent le contrôle du point d'entrée, une patrouille est déployée pour arrêter les personnes restées sur place.

A chaque tour, les agents vont prendre le contrôle de chaque nœuds en contact avec un autre nœud sous leur contrôle, en commençant par le nœud où a été détecté l'intrusion. Cela ne leur demande pas de réussite DATA DJINN, à moins que des contre-mesures aient été déployées (comme la commande SLOW). Un nœud contrôlé par les agents de sécurité ne peu plus servir de passerelle pour envoyer d'autres commandes, et attaquer un nœud sous leur contrôle nécessite de prendre le dessus sur eux en DATA DJINN par un test opposé où ils ont l'avantage ( +3 et des accès ADMIN par défaut).

Si un netrunner est présent dans un nœud lorsque les agents de sécurité en prennent le contrôle, le netrunner est capturé.

Lorsque les agents prennent le contrôle du point d'entrée, une patrouille est déployée pour arrêter les personnes restées sur place.

Actions d'un datadjinn

Une fois connecté, une datadjinn a accès a ces actions de base. Néanmoins, il ou elle n'est pas limitée a uniquement ces actions et peut en effectuer d'autres selon ses besoins du moment en réussissant un jet de DATA DJINN comme d'habitude.

Chaque action peut être effectuée sur la machine connectée, ou sur une machine distante imposant un malus de -1 pour chaque nœud entre le ou la datadjinn et l'appareil cible.

Chaque action peut être effectuée sur la machine connectée, ou sur une machine distante imposant un malus de -1 pour chaque nœud entre le ou la datadjinn et l'appareil cible.

Résumé des actions

| Action | Visibilité | Droit d'accès |

|---|---|---|

| PING | Invisible | Aucun |

| GET | Invisible | Utilisateur |

| LINK | Visible | Utilisateur |

| SNIF | Suspecte | Utilisateur |

| DIAG | Visible | Maintenance |

| REBOOT | Suspecte | Avancé / Maintenance |

| SLOW | Suspecte | Avancé / Maintenance |

| RUN | Suspecte | Avancé (Admin) |

DIAG

Type

Action lente

Action lente

Visibilité

Visible

Visible

Droits

Maintenance

Maintenance

La commande DIAG permet de récupérer les logs et informations de diagnostique de la machine.

Aucun test de DATA DJINN n'est requis, pour peu que l'utilisateur ait des droits Maintenance, sinon il subit un malus de -3 sur son jet.

Aucun test de DATA DJINN n'est requis, pour peu que l'utilisateur ait des droits Maintenance, sinon il subit un malus de -3 sur son jet.

Get

Type

Action rapide

Action rapide

Visibilité

Invisible

Invisible

Droits

Utilisateur

Utilisateur

La commande GET permet de récupérer des informations sur une machine dont on connait l'IP.

Une réussite de DATA DJINN est requise, pour peu que l'utilisateur ait des droits Utilisateur, sinon il subit un malus de -3 sur son jet.

Une réussite de DATA DJINN est requise, pour peu que l'utilisateur ait des droits Utilisateur, sinon il subit un malus de -3 sur son jet.

LINK

Type

Action normale

Action normale

Visibilité

Visible

Visible

Droits

Utilisateur

Utilisateur

La commande LINK permet au datadjinn de lier ce nœud ce qui permet d'ignorer son malus de -1 pour cause de nœud distant.

Ping

Type

Action rapide

Action rapide

Visibilité

Invisible

Invisible

Droits

Aucun

Aucun

La commande PING permet de détecter tous les appareils et nœuds directement connectés en réseau à cet appareil.

Le ou la datadjinn récupèrera ainsi les adresses IP de ces appareils et leurs nombres de connexions, mais aucune autre informations.

Le ou la datadjinn peut effectuer un test de DATA DJINN, chaque réussite donnant une adresse d'un autre appareil connecté à un nœud plus loin dans le réseau.

Le ou la datadjinn récupèrera ainsi les adresses IP de ces appareils et leurs nombres de connexions, mais aucune autre informations.

Le ou la datadjinn peut effectuer un test de DATA DJINN, chaque réussite donnant une adresse d'un autre appareil connecté à un nœud plus loin dans le réseau.

REBOOT

Type

Action normale

Action normale

Visibilité

Suspecte

Suspecte

Droits

Avancé/Maintenance

Avancé/Maintenance

La commande REBOOT force un nœud à redémarrer, ce qui l'isole pendant un certain temps.

Tout netrunner en plongée dans le nœud y est piégé durant le redémarrage et ne pourra en sortir qu'après.

Aucun test de DATA DJINN n'est requis, pour peu que l'utilisateur ait des droits Avancés ou Maintenance, sinon il subit un malus de -3 sur son jet.

Tout netrunner en plongée dans le nœud y est piégé durant le redémarrage et ne pourra en sortir qu'après.

Aucun test de DATA DJINN n'est requis, pour peu que l'utilisateur ait des droits Avancés ou Maintenance, sinon il subit un malus de -3 sur son jet.

RUN

Type

Action lente

Action lente

Visibilité

Suspecte

Suspecte

Droits

Avancé (Admin)

Avancé (Admin)

La commande RUN permet d'exécuter un script ou un daemon sur la machine. Souvent cela permet de prendre le contrôle complet de la machine et d'ensuite effectuer toutes les actions que l'on souhaite dessus.

Certaines machines plus sensibles peuvent nécessiter des droits Administrateur pour pouvoir effectuer cette action.

Certaines machines plus sensibles peuvent nécessiter des droits Administrateur pour pouvoir effectuer cette action.

Une réussite en DATA DJINN est nécessaire pour effectuer cette action, même avec les droits requis. Un malus de -3 est imposé si le ou la datadjinn n'a pas les droits suffisant sur la machine cible.

SLOW

Type

Action normale

Action normale

Visibilité

Suspecte

Suspecte

Droits

Avancé/Maintenance

Avancé/Maintenance

La commande SLOW ralentis tout datadjinn ou netrunner essayant d'interagir avec ce nœud.

Chaque réussite au jet DATA DJINN pour cette action dépose un daemon qui enlèvera automatiquement une réussite à tout jet DATA DJINN effectuant une actions sur le nœud.

Une fois sa tâche effectuée, le daemon est neutralisé.

Un malus de -3 est imposé si le ou la datadjinn n'a pas les droits suffisant sur la machine cible.

Chaque réussite au jet DATA DJINN pour cette action dépose un daemon qui enlèvera automatiquement une réussite à tout jet DATA DJINN effectuant une actions sur le nœud.

Une fois sa tâche effectuée, le daemon est neutralisé.

Un malus de -3 est imposé si le ou la datadjinn n'a pas les droits suffisant sur la machine cible.

SNIF

Type

Action normale

Action normale

Visibilité

Suspecte

Suspecte

Droits

Utilisateur

Utilisateur

La commande SNIF permet d'écouter toutes les trames et messages passant par le nœud.

Une réussite de DATA DJINN est requise, pour peu que l'utilisateur ait des droits Utilisateur, sinon il subit un malus de -3 sur son jet.

Une réussite de DATA DJINN est requise, pour peu que l'utilisateur ait des droits Utilisateur, sinon il subit un malus de -3 sur son jet.

Exemple d'exploration

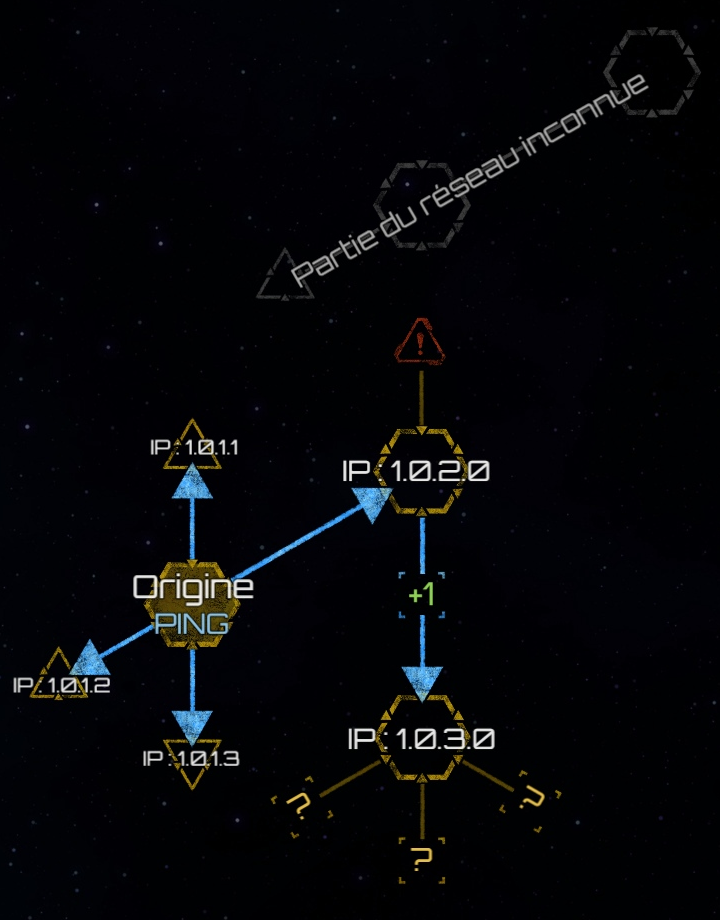

Exemple - PING

Exemple d'un PING ayant dévoilé les nœuds directement connectés au nœud d'origine. La datadjinn ayant obtenu une réussite supplémentaire, un nœud supplémentaire lui est aussi révélé.

Tous les autres nœuds (en gris) lui sont encore inconnu et inaccessible car cachés derrière un problème de connexion qu'il faudra résoudre physiquement sur le nœud 1.0.2.0.

La datadjinn sait aussi qu'il y a 3 autres connexions partant du nœud 1.0.3.0, mais ignore leurs natures. Un autre PING depuis ce nœud lui révélera cette information.

Elle pourrait aussi effectuer un GET sur le nœud 1.02.0 afin d'obtenir des informations pour l'identifier et le localiser pour une future intervention.

Tous les autres nœuds (en gris) lui sont encore inconnu et inaccessible car cachés derrière un problème de connexion qu'il faudra résoudre physiquement sur le nœud 1.0.2.0.

La datadjinn sait aussi qu'il y a 3 autres connexions partant du nœud 1.0.3.0, mais ignore leurs natures. Un autre PING depuis ce nœud lui révélera cette information.

Elle pourrait aussi effectuer un GET sur le nœud 1.02.0 afin d'obtenir des informations pour l'identifier et le localiser pour une future intervention.

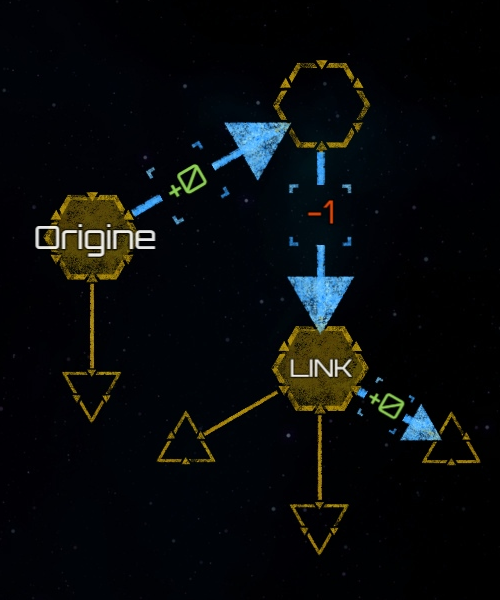

Exemple - LINK

Dans l'exemple ci-contre, notre datadjinn tente de prendre le contrôle d'une machine en bout de réseau. Celle-ci ayant 2 nœuds entre elle le point d'origine de la datadjinn, toute action subit un malus de -2 .

De plus, elle possède un mot de passe d'accès Utilisateur pour le nœud connecté à sa cible, lui permettant de lancer quelques commandes facilement.

La datadjinn décide de créer un LINK sur le nœud connecté à la machine cible : Elle effectue un jet de DATA DJINN avec un malus de -1 à cause de la distance entre elle et le nœud cible en utilisant ses droits Utilisateur.

Elle obtiens une réussite, ce qui lui permettra ensuite de prendre le contrôle de la machine convoitée avec un malus de seulement -1 .

Le LINK étant une action Visible, elle n'augmente pas le niveau de détection des agents (actuellement à 3).

Néanmoins, ils effectuent tout de même un jet de détection... Qui échoue. La datadjinn peut continuer sa tâche incognito.

Elle aurait pu effectuer un LINK sur le nœud précédent, mais n'ayant pas de droits d'accès à celui-ci, elle aurait subit un malus de -3 .

De plus, elle possède un mot de passe d'accès Utilisateur pour le nœud connecté à sa cible, lui permettant de lancer quelques commandes facilement.

La datadjinn décide de créer un LINK sur le nœud connecté à la machine cible : Elle effectue un jet de DATA DJINN avec un malus de -1 à cause de la distance entre elle et le nœud cible en utilisant ses droits Utilisateur.

Elle obtiens une réussite, ce qui lui permettra ensuite de prendre le contrôle de la machine convoitée avec un malus de seulement -1 .

Le LINK étant une action Visible, elle n'augmente pas le niveau de détection des agents (actuellement à 3).

Néanmoins, ils effectuent tout de même un jet de détection... Qui échoue. La datadjinn peut continuer sa tâche incognito.

Elle aurait pu effectuer un LINK sur le nœud précédent, mais n'ayant pas de droits d'accès à celui-ci, elle aurait subit un malus de -3 .